Cara Drop Ftp, Ssh & Telnet Brute Force Di Mikrotik

Pernahkan teman dikala login mikrotik dan membuka New Terminal atau membuka /log ada pesan error login failure for user root from 43.255.x.x via ssh ? log menyerupai itu muncul dikarenakan sedang ada attacker yang berusaha login ke mikrotik teman dengan metode brute forces baik itu melalui FTP, Telnet maupun SSH yang bertujuan menebak username dan password router mikrotik.

Biasa nya router mikrotik yang memilik IP Public yang sering terkena serangan brute forces ini, kemudian apa impact nya terhadap keamanan router kita ? tentu saja apabila si attacker berhasil login maka ia akan mengambil alih router kita dan tentu nya itu sangat merugikan bagi seorang direktur jaringan. Adakah cara menghindari serangan ini ? tentu saja tidak ada, namun kita dapat me-minimalisir serangan ini dengan memasang filter untuk mendrop semua aktifitas brute forces.

Mengamankan router mikrotik dari serangan attacker

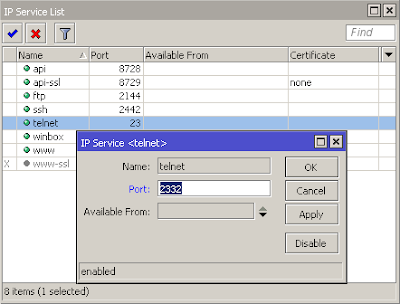

Bagi seorang admin jaringan tentunya menutup port dari beberapa service menyerupai FTP, SSH & Telnet bukan pilihan yang sempurna dikarenakan seringkali kita membutuhkan service-service tersebut tetap berjalan, alangkah baiknya teman mengganti default port dengan port number yang susah ditebak oleh attacker tapi gampang di ingat, masuk ke IP > Service kemudian ganti dengan port number yang di kehendaki.

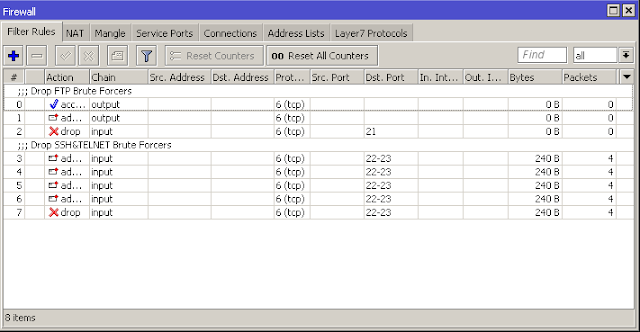

Drop FTP Brute Forces

Setelah kita mengganti default port dari ketiga service tadi, kini kita coba memasang filter yang mempunyai kegunaan untuk mendrop aktifitas brute forces yang terjadi terhadap router mikrotik kita. Login ke mikrotik via winbox atau ssh, masuk ke terminal dan paste syntax dibawah ini

/ip firewall filter add chain=output comment="Drop FTP Brute Forcers" content=\ "530 Login incorrect" dst-limit=1/1m,9,dst-address/1m protocol=tcp add action=add-dst-to-address-list address-list=FTP_BlackList \ address-list-timeout=1d chain=output content="530 Login incorrect" \ protocol=tcp add action=drop chain=input dst-port=21 protocol=tcp src-address-list=\ FTP_BlackList Fungsi rule firewall diatas yaitu untuk menangkal serangan FTP Brute Force dengan cara menangkap IP address yang gagal login sebanyak 10x atau FTP Login incorrect sehingga selanjutnya akan masuk ke address list dan di drop oleh rule yang terakhir

Drop SSH dan Telnet Brute Forces

Selanjutnya kita harus memasang rule untuk menangkal serangan SSH dan Telnet brute forces di router mikrotik kita, login ke mikrotik dan paste syntax berikut

/ip firewall filter add action=add-src-to-address-list address-list=SSH_BlackList_1 \ address-list-timeout=1m chain=input comment=\ "Drop SSH&TELNET Brute Forcers" connection-state=new dst-port=22-23 \ protocol=tcp add action=add-src-to-address-list address-list=SSH_BlackList_2 \ address-list-timeout=1m chain=input connection-state=new dst-port=\ 22-23 protocol=tcp src-address-list=SSH_BlackList_1 add action=add-src-to-address-list address-list=SSH_BlackList_3 \ address-list-timeout=1m chain=input connection-state=new dst-port=\ 22-23 protocol=tcp src-address-list=SSH_BlackList_2 add action=add-src-to-address-list address-list=IP_BlackList \ address-list-timeout=1d chain=input connection-state=new dst-port=\ 22-23 protocol=tcp src-address-list=SSH_BlackList_3 add action=drop chain=input dst-port=22-23 protocol=tcp \ src-address-list=IP_BlackList Fungsi rule tersebut yaitu untuk menangkal setiap koneksi yang masuk ke router mikrotik dengan protocol tcp dan destination port 22-23 sehingga akan masuk ke address list dan selanjutnya di drop. Implementasi dari rule-rule diatas hasil nya akan menyerupai ini

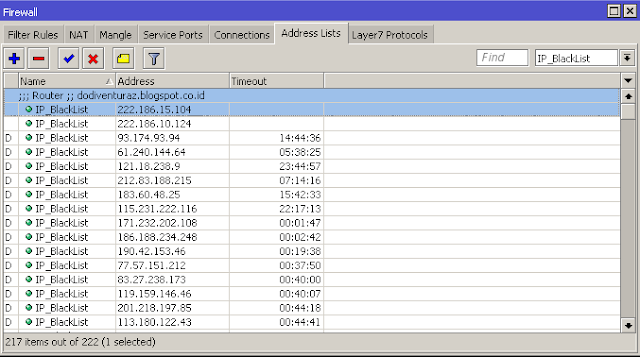

Berikut list IP badung yang masuk ke address list dan berhasil di drop

Sebagai seorang direktur kita tidak dapat begitu saja membiarkan sisi keamanan router yang rentan terlebih dikala router yang kita kelola yaitu router backbone atau router utama yang mempunyai tugas sangat vital dalam mengatur setiap kemudian lintas baik yang masuk maupun keluar dari network kita. Akhir kata semoga tutorial sederhana ini dapat membantu teman untuk mengamankan router dari attacker yang tidak bertanggung jawab, semoga bermanfaat :-)

Source references :

http://wiki.mikrotik.com/wiki/Bruteforce_login_prevention

0 Response to "Cara Drop Ftp, Ssh & Telnet Brute Force Di Mikrotik"

Posting Komentar